To, že je na GitHub, ešte neznamená, že je legitímne. Finančne motivovaná špionážna skupina zneužíva úložisko GitHub na komunikáciu C&C (velenie a riadenie), varoval Trend Micro.

Vedci zistili, že malware používaný spoločnosťou Winnti, skupinou známou predovšetkým pre online herný priemysel, sa pripájal k účtu GitHub, aby získal presné umiestnenie svojich serverov C&C. Malvér vyhľadal stránku HTML uloženú v projekte GitHub, aby získal šifrovaný reťazec obsahujúci adresu IP a číslo portu pre server C&C, napísal výskumník hrozieb spoločnosti Trend Micro Cedric Pernet na blogu TrendLabs Security Intelligence. Potom by sa pripojil k tejto IP adrese a portu, aby získal ďalšie pokyny. Pokiaľ skupina udržiavala stránku HTML aktualizovanú najnovšími informáciami o polohe, malvér by bol schopný nájsť server C&C a pripojiť sa k nemu.

Účet GitHub obsahoval 14 rôznych súborov HTML, všetky boli vytvárané rôzne, s odkazmi na takmer dve desiatky kombinácií adries IP a čísel portov. K dispozícii bolo 12 adries IP, ale útočníci rotovali medzi tromi rôznymi číslami portov: 53 (DNS), 80 (HTTP) a 443 (HTTPS). Spoločnosť Trend Micro sa pozrela na prvé a posledné časové značky potvrdenia v súboroch HTML, aby určila, že sa do projektu zverejňujú informácie o serveri C&C od 17. augusta 2016 do 12. marca 2017.

Účet GitHub bol vytvorený v máji 2016 a jeho jediné úložisko, projekt mobilných telefónov, bolo vytvorené v júni 2016. Zdá sa, že projekt je odvodený z inej všeobecnej stránky GitHub. Spoločnosť Trend Micro sa domnieva, že účet vytvorili samotní útočníci a nie je unesený jeho pôvodným vlastníkom.

„Naše zistenia sme súkromne prezradili spoločnosti GitHub pred touto publikáciou a proaktívne s nimi v súvislosti s touto hrozbou pracujeme,“ uviedol Pernet. oslovil GitHub pre viac informácií o projekte a bude aktualizovaný o ďalšie podrobnosti.

GitHub nie je cudzí ani v prípade zneužitia

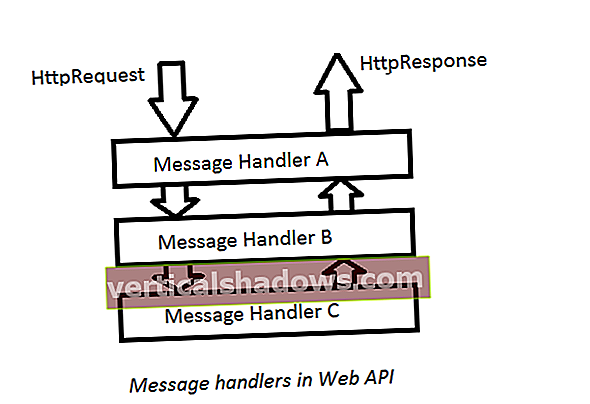

Organizácie nemusia byť okamžite podozrivé, ak uvidia veľa sieťového prenosu pre účet GitHub, čo je dobré pre malvér. Zvyšuje tiež odolnosť útokovej kampane, pretože malware môže vždy získať najnovšie informácie o serveri, aj keď dôjde k vypnutiu pôvodného servera pomocou opatrení presadzovania práva. Informácie o serveri nie sú v malvéri napevno zakomponované, takže pre výskumníkov bude ťažšie nájsť servery C&C, ak narazia iba na malvér.

„Zneužívanie populárnych platforiem, ako je GitHub, umožňuje aktérom hrozieb, ako je Winnti, udržiavať vytrvalosť v sieti medzi napadnutými počítačmi a ich servermi, pričom zostáva pod radarom,“ uviedol Pernet.

Spoločnosť GitHub bola na problematické úložisko upozornená, ale jedná sa o ošemetnú oblasť, pretože stránka musí byť opatrná v reakcii na hlásenia o zneužití. Zjavne nechce, aby jeho stránky používali zločinci na šírenie škodlivého softvéru alebo na páchanie ďalších trestných činov. Podmienky poskytovania služby GitHub sú úplne jasné: „Nesmiete prenášať žiadne červy alebo vírusy ani žiadny kód deštruktívnej povahy.“

Rovnako však nechce ukončiť legitímny bezpečnostný výskum alebo rozvoj vzdelávania. Zdrojový kód je nástroj a sám o sebe ho nemožno považovať za dobrý alebo zlý. Je to zámer osoby, ktorá prevádzkuje kód, vďaka čomu je prospešný ako bezpečnostný výskum alebo použitý na obranu alebo škodlivý ako súčasť útoku.

Zdrojový kód pre botnet Mirai, masívny botnet IoT, ktorý stojí za sériou ochromujúcich distribuovaných útokov denial-of-service minulú jeseň, nájdete na GitHub. Zdrojový kód Mirai je v skutočnosti hostiteľom viacerých projektov GitHub a každý z nich je označený ako určený na účely „Vývoj / IoC [indikátory kompromisu] vývoja“.

Toto varovanie sa zdá byť dostatočné na to, aby sa GitHub nedotkol projektu, hoci ktokoľvek teraz môže použiť kód a vytvoriť nový botnet. Spoločnosť sa nestará o to, aby rozhodovala o možnosti zneužitia zdrojového kódu, najmä v prípadoch, keď je potrebné najskôr zdrojový kód stiahnuť, kompilovať a prekonfigurovať, aby mohol byť použitý škodlivo. Ani potom neskenuje ani nesleduje úložiská, ktoré hľadajú projekty, ktoré sa aktívne používajú škodlivým spôsobom. GitHub vyšetruje a koná na základe správ od používateľov.

Rovnaké zdôvodnenie platí aj pre ransomvérové projekty EDA2 a Hidden Tear. Pôvodne boli vytvorené ako koncepty výučby a zverejnené na GitHub. Odvtedy sa variácie kódu používajú pri útokoch ransomvéru na podniky.

Pokyny pre komunitu majú o niečo podrobnejšie informácie o tom, ako GitHub hodnotí potenciálne problematické projekty: „Byť súčasťou komunity znamená nevyužívať výhody iných členov komunity. Nedovoľujeme nikomu používať našu platformu na zneužitie, napríklad na šírenie škodlivých údajov. spustiteľné súbory alebo ako infraštruktúra útoku, napríklad organizovaním útokov odmietnutia služby alebo správou serverov velenia a riadenia. Upozorňujeme však, že nezakazujeme zverejňovanie zdrojového kódu, ktorý by sa mohol použiť na vývoj škodlivého softvéru alebo zneužitia, pretože publikácia a distribúcia tohto zdrojového kódu má vzdelávaciu hodnotu a predstavuje čistý prínos pre bezpečnostnú komunitu. ““

Kybernetickí zločinci sa už dlho spoliehajú na známe online služby, ktoré hostia malware, aby oklamali obete, spustili servery velenia a riadenia alebo skryli svoje škodlivé aktivity pred bezpečnostnou ochranou. Spameri použili skracovače adries URL na presmerovanie obetí na riskantné a škodlivé stránky a útočníci na vytvorenie phishingových stránok použili službu Dokumenty Google alebo Dropbox. Zneužitie legitímnych služieb sťažuje obetiam rozpoznávanie útokov, ale aj prevádzkovateľom stránok vymýšľať, ako zabrániť zločincom v používaní ich platforiem.