Pred deviatimi rokmi som vytvoril, čo považujem za prvý USB červ na svete. Tým, že som sa pohral s jednotkou USB typu palec a umiestnil na ňu skrytý súbor, bol som schopný vytvoriť akýkoľvek počítač, do ktorého bola zapojená „infikovaná“ jednotka USB, automaticky tento súbor rozšíriť na hostiteľský počítač a potom znova, keď sa objaví nové zariadenie bolo zapojené.

Fungovalo to v digitálnych fotoaparátoch a mobilných telefónoch. Podarilo sa mi získať akékoľvek zariadenie USB - v skutočnosti akékoľvek zariadenie s vymeniteľnými médiami - na spustenie môjho súboru s červom. Hrou som sa na tom zabavil.

Nález som nahlásil svojmu zamestnávateľovi a zúčastneným predajcom; oni zase požiadali o moje ticho na značné množstvo času, aby mohli otvor uzavrieť. Mal som v pláne predstaviť svoj nález na veľkej konferencii o národnej bezpečnosti a musel som si vybrať medzi zaslúženým hackerským kreditom a verejnou bezpečnosťou. Išiel som s tým druhým.

Pravdupovediac, nechcel som tohto dodávateľa nasrať, pretože to bol možný budúci zákazník alebo zamestnávateľ. Diera bola opravená a verejnosť nebola o nič múdrejšia. O mnoho rokov neskôr som bol prekvapený, keď som videl veľmi podobnú metódu použitú v malwarovom programe Stuxnet.

Ale moja skúsenosť ma prinútila, aby som už nikdy neveril pripojenému zariadeniu. Odvtedy som nikdy nezapojil zariadenie USB alebo kartu vymeniteľného média do počítača, ktorý som vlastnil a ktorý nepochádza z pôvodného stavu a zostáva pod mojou kontrolou. Niekedy je vhodná paranoja.

BadUSB je teraz vo voľnej prírode vážnou hrozbou

To ma privádza k dnešku. Teraz je na GitHub zverejnený zdrojový kód pre BadUSB (nezamieňajte s fauxovým malwarovým programom s názvom BadBIOS), vďaka čomu môj experiment spred deviatich rokov vyzerá ako detská hra. BadUSB je skutočná hrozba, ktorá má vážne následky na vstupné zariadenia počítačového hardvéru.

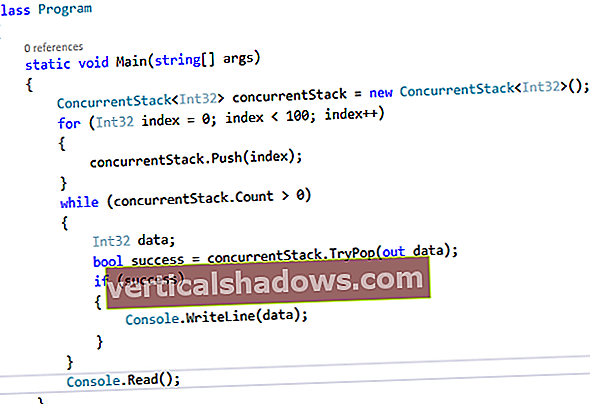

BadUSB zapisuje - alebo prepisuje - kód firmvéru zariadenia USB na vykonávanie škodlivých akcií. BadUSB, ktorý bol prvýkrát oznámený v júli 2014, objavila dvojica počítačových výskumníkov v laboratóriách Security Research Labs v Berlíne, ktorí následne predviedli svoj objav na konferencii Black Hat.

Útoku sa obávajú, pretože všetky tradičné metódy kontroly zloby na úložnom zariadení USB nefungujú. Škodlivý kód je zasadený do firmvéru USB, ktorý sa vykoná, keď je zariadenie pripojené k hostiteľovi. Hostiteľ nemôže zistiť kód firmvéru, ale kód firmvéru môže interagovať a upravovať softvér v hostiteľskom počítači.

Škodlivý kód firmvéru môže zhromažďovať ďalší škodlivý softvér, kradnúť informácie, odvádzať internetový prenos a ďalšie - to všetko pri obchádzaní antivírusových kontrol. Útok bol považovaný za taký životaschopný a nebezpečný, že vedci zneužili iba exploit. Dostatočne opatrne nevydali kód overenia koncepcie ani infikované zariadenia. Ale ďalší dvaja vedci zneužili exploit, vytvorili demonštračný kód a vydali ho svetu na GitHub.

Postavte drámu, ktorá sa už objavila na spravodajských a spotrebných technologických stránkach, ako sú CNN, Atlanta Journal-Constitution, Register a PC Magazine, a zvolala: „Svet bude plný škodlivých zariadení USB!“

Prečo využitie BadUSB ide omnoho ďalej ako za USB

Najprv je potrebné si uvedomiť, že hrozba je skutočná. Firmvér USB môcť byť upravené tak, aby robili to, čo tvrdia vedci z oblasti výskumu. Hackeri z celého sveta pravdepodobne sťahujú kód proof-of-concept, vyrábajú škodlivé zariadenia USB a používajú kód proof-of-concept ako východiskový bod pre činy, ktoré sú oveľa škodlivejšie, ako je možné využiť pri testovaní výskumníkmi.

Po druhé, problém sa neobmedzuje iba na zariadenia USB. V skutočnosti sú zariadenia USB špičkou ľadovca. Každé hardvérové zariadenie pripojené k počítaču s komponentom firmvéru môže byť pravdepodobne škodlivé. Hovorím o zariadeniach FireWire, SCSI, pevných diskoch, zariadeniach DMA a ďalších.

Aby tieto zariadenia fungovali, musí sa ich firmvér vložiť do pamäte hostiteľského zariadenia, kde sa potom vykoná - takže malware môže pri tejto jazde ľahko postupovať. Môžu existovať zariadenia s firmvérom, ktoré sa nedajú zneužiť, ale neviem dôvod, prečo nie.

Firmvér nie je vo svojej podstate nič iné ako softvérové pokyny uložené na kremíku. Na základnej úrovni to nie je nič iné ako softvérové programovanie. A firmvér je nevyhnutný na to, aby hardvérové zariadenie mohlo komunikovať so zariadením hostiteľského počítača. Špecifikácia rozhrania API zariadenia hovorí programátorom zariadenia, ako napísať kód, ktorý zaistí správne fungovanie zariadenia, ale tieto špecifikácie a pokyny sa nikdy nezostavujú s ohľadom na zabezpečenie. Nie, boli napísané preto, aby dostali predmety, ktoré si navzájom hovoria (podobne ako internet).

Povolenie škodlivej činnosti nevyžaduje veľa programovacích pokynov. Väčšinu úložných zariadení môžete naformátovať alebo počítač „murovať“ pomocou niekoľkých pokynov. Najmenší počítačový vírus, aký bol kedy napísaný, mal veľkosť iba 35 bajtov. Užitočné zaťaženie v príklade overenia koncepcie GitHub je iba 14 kB a obsahuje veľa chýb a jemné kódovanie. Verte mi, 14K je v dnešnom svete malvéru maličký. Malware je ľahké vložiť a skryť do ľubovoľného radiča firmvéru.

V skutočnosti existuje veľmi dobrá šanca, že hackeri a národy už dlho vedeli a používali tieto firmvérové zadné vrátka. Pozorovatelia NSA o takýchto zariadeniach dlho špekulovali a tieto podozrenia potvrdili aj nedávno vydané dokumenty NSA.

Desivou pravdou je, že hackeri hackujú zariadenia s firmvérom a nútia ich k neoprávneným akciám, pokiaľ existuje firmvér.

BadUSB je najväčšou hrozbou, ktorú môžete odstrániť zo svojho zoznamu paniky

Realita je taká, že by ste už mali byť prinajmenšom nervózni z akéhokoľvek firmvéru pripojeného k počítaču - USB alebo inak - už dlho. Som ním už takmer desať rokov.

Vaša jediná obrana je, že pripojíte zariadenia s firmvérom od dôveryhodných predajcov a budete ich mať pod kontrolou. Ako však viete, že zariadenia, ktoré pripájate, neboli hromadne napadnuté alebo s nimi nebolo manipulované medzi dodávateľom a vašimi počítačmi? Úniky informácií od Edwarda Snowdena naznačujú, že NSA zachytila počas prepravy počítače na inštaláciu odpočúvacích zariadení. Iní špióni a hackeri určite vyskúšali rovnakú taktiku na infikovanie komponentov v dodávateľskom reťazci.

Napriek tomu si môžete oddýchnuť.

Škodlivý hardvér je možný a môže sa použiť v niektorých obmedzených scenároch. Je však nepravdepodobné, že by bola rozšírená. Hackovanie hardvéru nie je ľahké. Je to náročné na zdroje. Pre rôzne sady čipov sa používajú rôzne sady pokynov. Potom nastáva nepríjemný problém, ktorý prinúti zamýšľané obete, aby prijali škodlivé zariadenia a vložili ich do svojich počítačov. Pre ciele veľmi vysokej hodnoty sú také útoky v štýle „Mission Impossible“ pravdepodobné, ale nie tak pre priemerného Joea.

Dnešní hackeri (vrátane špionážnych agentúr v USA, Veľkej Británii, Izraeli, Číne, Rusku, Francúzsku, Nemecku atď.) Majú oveľa viac úspechu pri používaní tradičných metód softvérovej infekcie. Napríklad ako hacker môžete vytvoriť a použiť supersofistikovaný a nadprirodzený hypervízorový nástroj Blue Pill alebo ísť s bežným každodenným softvérovým trójskym programom, ktorý už desaťročia dobre funguje pri hackovaní oveľa väčšieho počtu ľudí.

Ale predpokladajme, že sa škodlivý softvér alebo USB zariadenia začali objavovať všeobecne? Môžete sa staviť, že by predajcovia odpovedali a problém vyriešili. BadUSB dnes nemá obranu, ale v budúcnosti by sa dalo ľahko brániť. Je to jednoducho softvér (uložený vo firmvéri) a softvér ho môže poraziť. Orgány štandardov USB by pravdepodobne aktualizovali špecifikáciu, aby zabránili takýmto útokom, predajcovia mikrokontrolérov by znížili pravdepodobnosť výskytu škodlivých prejavov z firmvéru a predajcovia operačných systémov by pravdepodobne zareagovali ešte skôr.

Napríklad niektorí predajcovia operačných systémov teraz bránia zariadeniam DMA v prístupe k pamäti pred úplným zavedením počítača alebo pred prihlásením používateľa, iba aby zabránili odhaleným útokom pochádzajúcim zo zapojených zariadení DMA. Windows 8.1, OS X (prostredníctvom otvorených hesiel firmvéru) a Linux majú obranu proti útokom DMA, aj keď zvyčajne vyžadujú, aby ich používatelia povolili. Rovnaké druhy obrany sa budú implementovať, ak sa BadUSB rozšíri.

Nebojte sa BadUSB, aj keď sa kamarát hacker rozhodne, že vám zahrá trik pomocou svojej škodlivo kódovanej jednotky USB. Páči sa mi to - nepoužívajte zariadenia USB, ktoré ste nikdy nemali pod kontrolou.

Pamätajte: Ak sa obávate hackingu, urobte si oveľa väčšie starosti s tým, čo beží vo vašom prehliadači, ako s tým, čo beží z vášho firmvéru.